يلعب

الجزء الأول - خطوة بخطوة

- الطلاب إلى أنهم سيبدأون بفك تشفير كلمة المرور المبدئية على الروبوت. سيساعدهم هذا على

التعرف على كيفية تشفير كلمة المرور على الروبوت. أخبر الطلاب أن كلمة المرور المبدئية تتكون من ثلاثة أرقام.

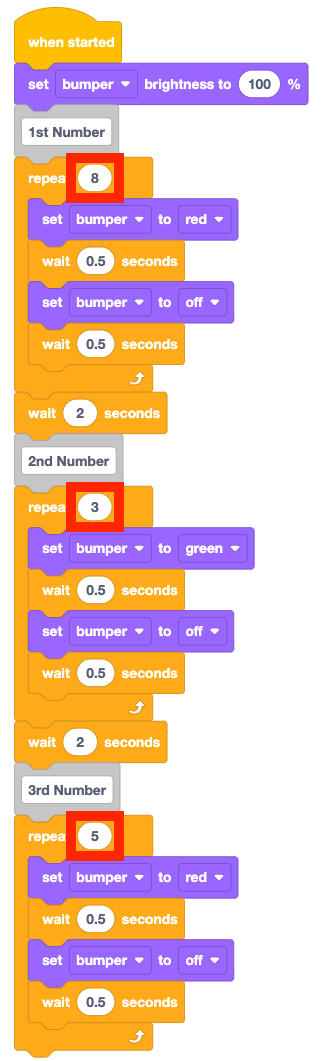

أظهر للطلاب الرسوم المتحركة أدناه، واطلب منهم مراقبة LED Bumper بعناية.

في الرسوم المتحركة، توجد قاعدة التعليمات البرمجية في وسط البلاط. يومض مصباح LED باللون الأحمر 8 مرات، والأخضر 3 مرات، ثم باللون الأحمر مرة أخرى 5 مرات.

ملف الفيديو - نموذجنموذج كيفية فك تشفير الرقم الأول في كلمة المرور، باستخدام ومضات LED Bumper.

- باستخدام الرسوم المتحركة أو إعدادات المجموعة الواحدة، اطلب من الطلاب مشاهدة روبوت واحد أثناء تشغيل

المشروع. تأكد من أن جميع الطلاب قادرون على رؤية شاشة LED. قم بتوجيه الطلاب إلى إيلاء اهتمام لنمط

وميض LED Bumper باستخدام أسئلة مثل:

- كيف تعتقد أن LED Bumper يمكن أن يمثل رقمًا في كلمة المرور؟

- ما هي الألوان التي أظهرها LED Bumper في الرسوم المتحركة؟ كيف تعتقد أن الألوان تتوافق مع الأرقام في كلمة المرور؟

- المجموعة الأولى من الومضات باللون الأحمر، ما هو الرقم الموجود في كلمة المرور الذي تعتقد أنه يمثله؟ لماذا؟

- كيف يمكننا معرفة الأرقام الموجودة في كلمة المرور؟ ماذا يمكننا أن نحصي؟

- قم بتشغيل المشروع، واطلب من الطلاب أن يحسبوا أول مجموعة من الومضات الحمراء على مصباح LED.

- إذا لزم الأمر، أظهر للطلاب كيفية توصيل الدماغ على قاعدة Super Code الخاصة بهم بجهازهم في VEXcode GO. نظرًا لأن خطوات الاتصال تختلف بين الأجهزة، راجع مقالات Connecting في مكتبة VEXcode GO VEX للتعرف على الخطوات المحددة لتوصيل VEX GO Brain بجهاز الكمبيوتر أو الجهاز اللوحي.

-

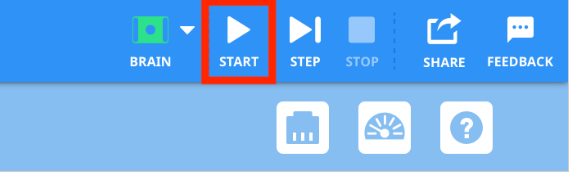

حدد "ابدأ" في VEXcode GO لاختبار المشروع.

حدد "ابدأ" لتشغيل المشروع -

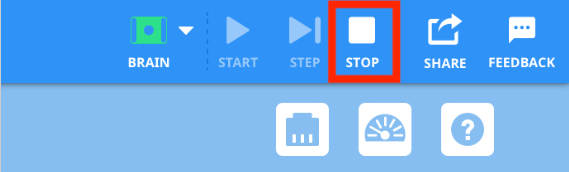

حدد "إيقاف" لإيقاف المشروع بعد تشغيل الكتلة الأولى Repeat وإظهار الرقم الأول في كلمة المرور.

حدد "إيقاف"

- اسأل الطلاب عن رأيهم في الرقم الأول في كلمة المرور، ولماذا. اكتب الرقم (الأرقام) على السبورة بينما يشارك الطلاب إجاباتهم.

- قم بتشغيل المشروع مرة ثانية للتحقق من الإجابة. هذه المرة، قم بعدّ الومضات معًا كمجموعة أثناء تشغيل

المشروع.

- أوقف المشروع بعد تشغيل الكتلة الأولى Repeat ، وانتهاء المجموعة الأولى من الومضات الحمراء.

-

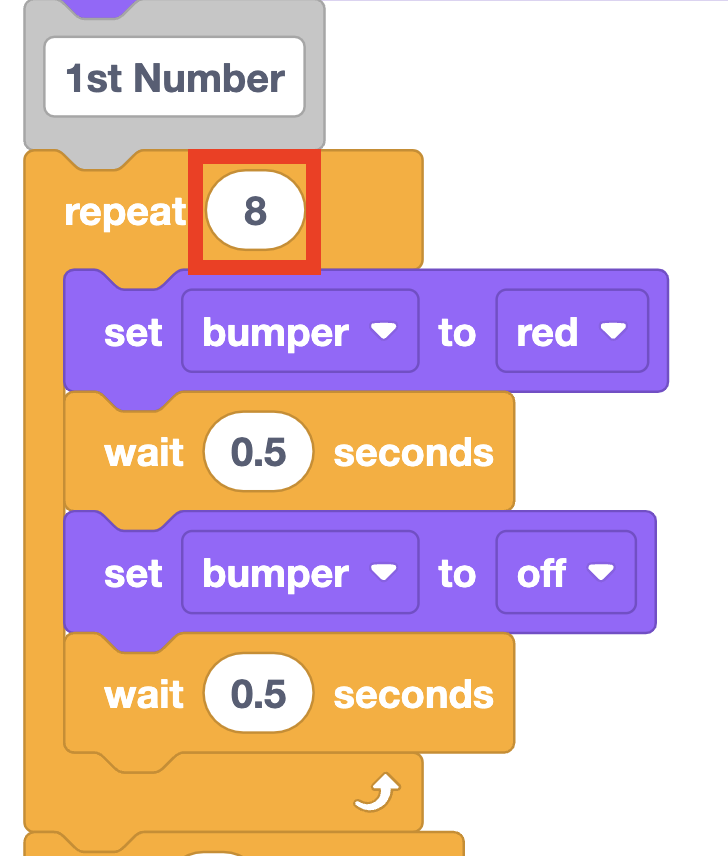

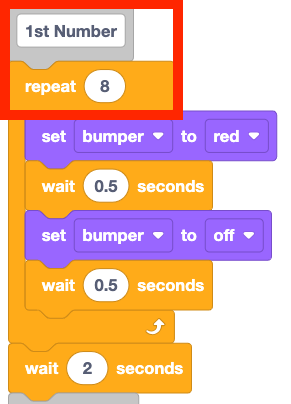

الرقم الأول في كلمة المرور هو 8. يتطابق الرقم مع المعلمة الموجودة في الكتلة الأولى كرر في المشروع، كما هو موضح هنا.

الرقم الأول في كلمة المرور

- الآن بعد أن قام الطلاب بفك تشفير الرقم الأول في كلمة المرور، اطلب منهم العثور على الرقمين المتبقيين في مجموعاتهم.

- باستخدام الرسوم المتحركة أو إعدادات المجموعة الواحدة، اطلب من الطلاب مشاهدة روبوت واحد أثناء تشغيل

المشروع. تأكد من أن جميع الطلاب قادرون على رؤية شاشة LED. قم بتوجيه الطلاب إلى إيلاء اهتمام لنمط

وميض LED Bumper باستخدام أسئلة مثل:

- تسهيلتسهيل قيام الطلاب بتشغيل المشروع وتحديد كلمة المرور المبدئية في مجموعاتهم.

- شجع الطلاب على التركيز على لون واحد فقط من الومضات في كل مرة، أثناء قيامهم بتنفيذ المشروع. ذكّر

الطلاب بتشغيل المشروع عدة مرات حتى يتمكنوا من العثور على الرقم، ثم التحقق من إجابتهم. اطرح أسئلة

لتوجيههم خلال عملية فك التشفير:

- ما هو لون الرقم الثاني في كلمة المرور؟

- كيف تحدد الرقم؟ ماذا تحسب؟

- إذا كنت أنت وشريكك لا تتفقان على الرقم، فماذا ستفعلان لمساعدتكما في تحديد كلمة المرور معًا؟

-

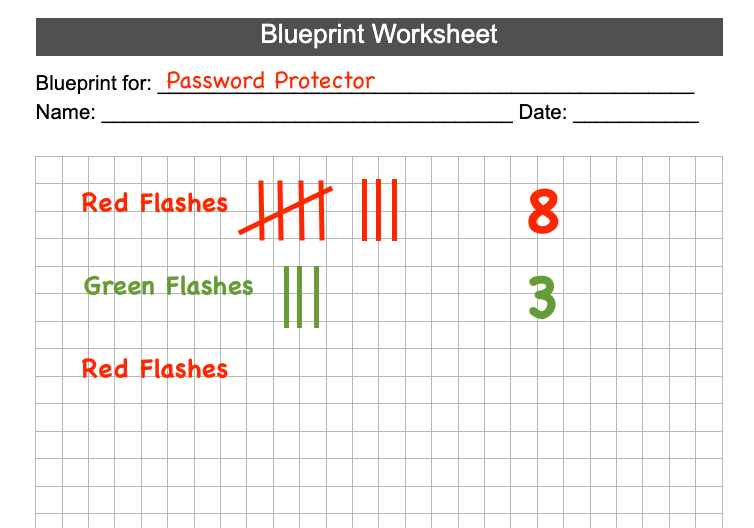

إذا كان الطلاب يواجهون صعوبة في متابعة الأرقام أثناء تشغيل المشروع، فاطلب منهم حساب عدد الومضات أثناء تشغيل المشروع لمساعدتهم في تحديد كلمة المرور. يجب أن يتوافق كل رقم في كلمة المرور مع علامات الإحصاء، كما هو موضح في هذا المثال باستخدام ورقة عمل مخطط.

مثال على عدد الومضات - إذا اختلف الطلاب حول الأرقام الموجودة في كلمة المرور، ساعدهم على التوصل إلى توافق باستخدام

استراتيجيات مثل:

- عمل إحصاء للومضات أثناء تشغيل المشروع

- عد الومضات بصوت عالٍ معًا

- التناوب على بدء المشروع وإيقافه، وحساب الومضات (حتى يتركز الانتباه على واحدة أو أخرى)

- عد مجموعة واحدة فقط من الومضات في كل مرة.

- نصيحة للمعلم: كلمة المرور المبدئية هي 8 - 3 - 5. إذا كان الطلاب يواجهون صعوبة في فك الأرقام الصحيحة، فتحقق من مشروعهم للتأكد من أن لديهم المعلمات الصحيحة في الكتل كرر . يجب أن تحتوي الكتلة الأولى Repeat على معلمة 8، ويجب أن تكون الكتلة الثانية 3، ويجب أن تكون الكتلة الأخيرة 5.

- بمجرد أن يتمكن الطلاب من معرفة الأرقام الثلاثة، ساعدهم على البدء في ربط الكود الخاص بهم بالأرقام

الموجودة في كلمة المرور. اطرح أسئلة مثل:

- هل ترى الأرقام التي قمت بفك تشفيرها في المشروع في أي مكان؟

- ما رأيك في معلمة الكتلة تكرار ؟

- لماذا يكون معلمة الكتلة تكرار هو نفس الرقم الموجود في كلمة المرور؟ ما هي السلوكيات التي يتحكم بها هذا الحظر؟

- شجع الطلاب على التركيز على لون واحد فقط من الومضات في كل مرة، أثناء قيامهم بتنفيذ المشروع. ذكّر

الطلاب بتشغيل المشروع عدة مرات حتى يتمكنوا من العثور على الرقم، ثم التحقق من إجابتهم. اطرح أسئلة

لتوجيههم خلال عملية فك التشفير:

- تذكيرذكّر الطلاب بأنه يمكنهم بدء المشروع وإيقافه عدة مرات حسب الحاجة لفك تشفير كلمة المرور بنجاح في مجموعاتهم.

- اسألاطلب من الطلاب أن يفكروا في كلمات المرور الأخرى التي يستخدمونها في حياتهم اليومية. ما هي الاستراتيجيات التي يستخدمونها لتذكر كلمات المرور الخاصة بهم والحفاظ عليها آمنة ومأمونة؟

مناقشة جماعية & استراحة منتصف اللعب

بمجرد أن تقوم كل مجموعة بفك تشفير جميع الأرقام الثلاثة لكلمة المرور المبدئية، يجتمعون معًا لإجراء محادثة قصيرة .

اطلب من المجموعات مشاركة كلمة المرور المبدئية التي قاموا بفك تشفيرها.

- قد ترغب في أن تقوم المجموعات بكتابة كلمة المرور التي فكوا تشفيرها، ورفعها ليتمكن الجميع من رؤيتها في نفس الوقت، أو التجول في الفصل الدراسي حتى تتمكن كل مجموعة من المشاركة.

- كانت هناك مجموعات ذات كلمات مرور مختلفة، قم بتشغيل المشروع أو عرض الرسوم المتحركة مرة أخرى، لحساب جميع الفلاشات معًا كفئة، للتحقق من كلمة المرور معًا.

بمجرد أن تحدد الفئة كلمة المرور لتكون 8 - 3 - 5، قم بربط الأرقام الموجودة في كلمة المرور المبدئية بالمشروع.

- الآن بعد أن أصبحنا نعرف الأرقام الموجودة في كلمة المرور المبدئية الخاصة بنا، فلنربطها بمشروعنا. أين تعتقد أن الأرقام 8 و 3 و 5 ستكون؟ لماذا؟

-

دعونا ننظر معا إلى المشروع. أين ترى الأرقام في كلمة المرور؟

تتوافق أرقام كلمة المرور مع معلمات كتلة التكرار - لماذا يتسبب معامل كتلة التكرار في وميض مصباح LED Bumper 8 أو 3 أو 5 مرات؟ ما السلوكيات التي يتحكم فيها معامل التكرار ؟

- عندما نقوم بتغيير كلمات المرور الخاصة بنا لجعلها فريدة، ما هي المعلمات التي سنحتاج إلى تغييرها في المشروع؟ لماذا؟

تحدث عن سبب قيام الطلاب بتغيير كلمات المرور الخاصة بهم حتى تختلف عن بعضها البعض.

- في الوقت الحالي، جميع سعاة التبريد لديهم نفس كلمة المرور للمختبر. هل هذه فكرة جيدة؟ لماذا أو لماذا لا؟

- لماذا تعتقد أنه من المهم أن يكون لديك كلمات مرور فريدة للحفاظ على أمان مختبر خلايا التبريد؟

- ماذا لو كانت كلمة المرور الخاصة بك وكلمة المرور الخاصة بمجموعة أخرى متشابهة؟ هل هذا جيد؟ لماذا أو لماذا لا؟

قبل أن نقوم بتغيير كلمات المرور الخاصة بمشاريعنا، نحتاج إلى اختيار كلمة مرور جديدة مع شريكنا. ساعد الطلاب على التفكير في كيفية تطوير كلمة مرور آمنة وفريدة من نوعها بشكل تعاوني من خلال طرح أسئلة مثل:

- ما هي بعض الأشياء التي يجب أن نفكر فيها عند اختيار كلمة المرور؟

- هل يجب أن تكون كلمة المرور الخاصة بنا سهلة التخمين من قبل أي شخص؟ لماذا أو لماذا لا؟

- هل يجب أن تكون كلمة المرور الخاصة بنا سهلة التذكر؟ لماذا أو لماذا لا؟

- ما هي الاستراتيجية التي يمكن لمجموعتك استخدامها لمساعدتك في اختيار كلمة المرور معًا؟ لماذا من المهم أن تتفق المجموعة على كلمة المرور؟

- هل يجب عليك كتابة كلمة المرور الخاصة بك لتساعدك على تذكرها؟ لماذا أو لماذا لا؟ ما هو الشيء الآخر الذي يمكنك فعله لتذكر كلمة المرور والحفاظ عليها آمنة؟

الجزء الثاني - خطوة بخطوة

- تعليماتأرشد الطلاب إلى أنهم سيقومون الآن بترميز كلمة مرور جديدة لروبوتهم. سوف يحتاجون

إلى أن يكونوا قادرين على تذكر كلمة المرور دون كتابتها، لذلك سوف يستخدمون مجموعات VEX GO لمساعدتهم على

القيام بذلك. سيقومون بتمثيل الأرقام في كلمة المرور الجديدة التي يختارونها باستخدام قطع VEX GO. ثم سيقومون

بتحرير الكود الخاص بهم لإظهار كلمة المرور الجديدة باستخدام LED Bumper.

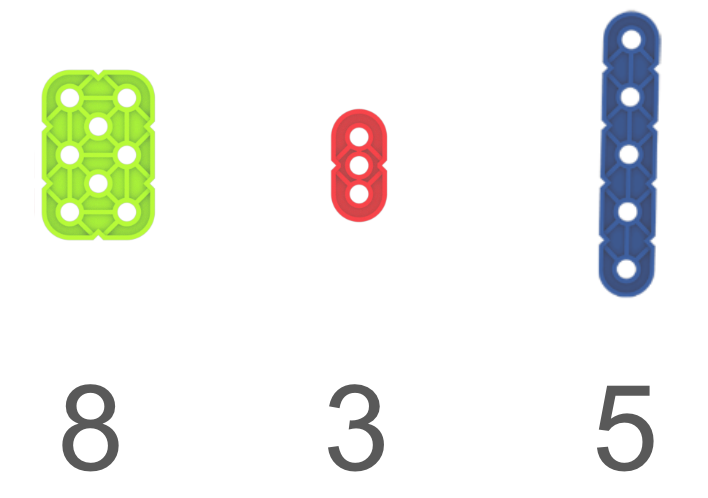

مثال على الإستراتيجية باستخدام قطع VEX GO - النموذجنموذج للطلاب حول كيفية استخدام القطع الموجودة في مجموعة VEX GO لمساعدتهم على

تذكر كلمة المرور دون تدوينها. في استراتيجية المثال، يتم تمثيل أرقام كلمة المرور من خلال عدد الثقوب في كل

قطعة من قطع VEX GO.

- ابدأ بكلمة المرور المبدئية، كما في المثال. أظهر للطلاب الصور الموجودة في عرض الشرائح للصور في

المختبر 2، واسألهم لماذا يعتقدون أن كل قطعة من هذه القطع تتوافق مع الرقم الموجود أسفلها. اطرح أسئلة

لتوجيه الطلاب إلى تحديد عدد الثقوب في كل قطعة كإستراتيجية، مثل:

- تستخدم هذه الاستراتيجية نفس الميزة على كل قطعة لتمثيل الأرقام الموجودة في كلمة المرور. ما هي الميزات المشتركة بين القطع ؟

-

انظر إلى القطعة الأولى، الشعاع الأخضر الكبير . وهو يتوافق مع الرقم ثمانية في كلمة المرور المبدئية. هل تحتوي تلك القطعة على ثمانية من شيء ما؟

كيف تمثل هذه القطعة الرقم 8؟ -

أنظر إلى الشعاع الأحمر، والذي يتوافق مع الرقم ثلاثة. ما الذي يحتوي على ثلاثة؟

كيف تمثل هذه القطعة الرقم 3؟ -

هل لاحظت خمسة من شيء ما على الشعاع الأزرق؟

كيف تمثل هذه القطعة الرقم 5؟

- هناك العديد من الاستراتيجيات التي يمكن استخدامها لتمثيل الأرقام في كلمة المرور باستخدام قطع VEX

GO. سيتعين على الطلاب اختيار الاستراتيجية المناسبة لمجموعتهم. امنح الطلاب الفرصة لاستكشاف هذا المفهوم

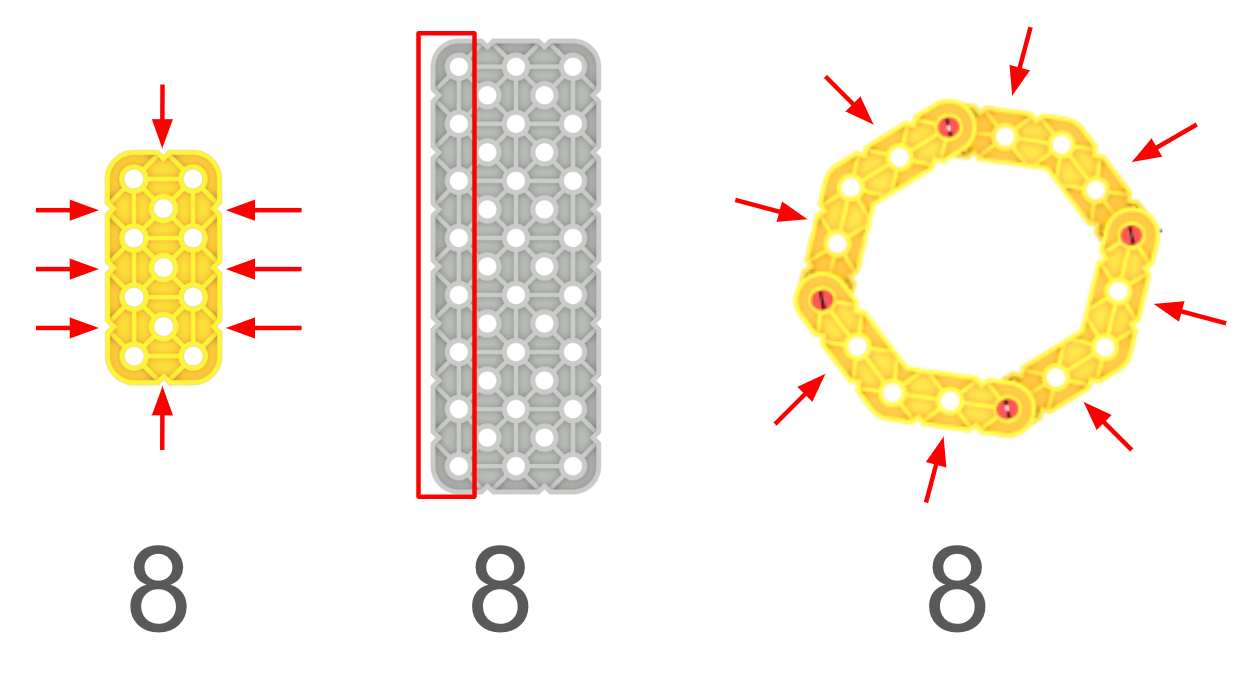

من خلال تحديد قطع أخرى يمكن استخدامها لتمثيل الرقم .

- اطلب من الطلاب مشاركة أفكارهم وشرح سبب تمثيلهم للرقم 8 بالنسبة لهم.

-

الأمر المهم في الاستراتيجيات هو أنها سهلة التذكر بالنسبة للطلاب الذين يستخدمونها. كما كانت هناك طرق عديدة لتوصيل الروبوت لخلايا التبريد في المختبر السابق، فسوف تكون هناك طرق عديدة لتمثيل كلمة المرور باستخدام مجموعة VEX GO.

أمثلة على تمثيلات الرقم 8

- اطلب من الطلاب العمل في مجموعاتهم لاختيار أرقام جديدة لكلمة المرور الخاصة بهم. وينبغي عليهم بعد ذلك تمثيل تلك الأرقام باستخدام قطع مجموعة VEX GO. بمجرد اختيار كلمة مرور جديدة لكل مجموعة وتمثيلها بالقطع، يجب عليهم التواصل معك لشرح استراتيجيتهم، قبل تحرير مشروعهم.

- بعد تسجيل الدخول معك، يمكن للمجموعات تحرير مشروعها لإظهار كلمة المرور الجديدة باستخدام LED Bumper.

- ينبغي عليهم تحرير المشروع، ثم تشغيله لاختباره. تأكد من أن المجموعات تقوم بتغيير المعلمات في كل

من الكتل كرر لإظهار الأرقام الموجودة في كلمة المرور الخاصة بهم بالترتيب

الصحيح.

-

يمكن للطلاب استخدام الكتل تعليق لمساعدتهم في العثور على المعلمة المرتبطة كرر لكل رقم في كلمة المرور.

استخدم التعليقات للمساعدة في تحرير المشروع

-

- يمكن للطلاب استخدام نفس الطريقة لفك التشفير من الجزء الأول من اللعب، للتأكد من أن مصباح LED يومض بالعدد الصحيح من المرات لتمثيل كلمة المرور الجديدة.

- يجب على المجموعات التواصل معك لإظهار مشروع كلمة المرور المكتمل الخاص بهم. ذكّر الطلاب بإعادة تسمية مشروعهم وحفظه لتخزين كلمة المرور الجديدة الخاصة بهم.

- ينبغي عليهم تحرير المشروع، ثم تشغيله لاختباره. تأكد من أن المجموعات تقوم بتغيير المعلمات في كل

من الكتل كرر لإظهار الأرقام الموجودة في كلمة المرور الخاصة بهم بالترتيب

الصحيح.

- ابدأ بكلمة المرور المبدئية، كما في المثال. أظهر للطلاب الصور الموجودة في عرض الشرائح للصور في

المختبر 2، واسألهم لماذا يعتقدون أن كل قطعة من هذه القطع تتوافق مع الرقم الموجود أسفلها. اطرح أسئلة

لتوجيه الطلاب إلى تحديد عدد الثقوب في كل قطعة كإستراتيجية، مثل:

- تسهيلتسهيل عمل الطلاب في مجموعاتهم لتطوير كلمات المرور الجديدة واستراتيجيات تذكرها.

بمجرد أن يتمكن الطلاب من شرح استراتيجيتهم بشكل فعال وكيفية ارتباطها بالأرقام الموجودة في كلمة المرور

الجديدة الخاصة بهم، يمكنهم بعد ذلك تعديل مشاريعهم.

- تسهيل المحادثات حول كيفية اختيار الطلاب للأرقام في كلمة المرور الجديدة الخاصة بهم. ذكّرهم بأن كلمة

المرور يجب أن تكون شيئًا لا يمكن للآخرين تخمينه بسهولة (مثل تاريخ الميلاد)، ولكن شيئًا يمكنهم تذكره.

اطرح أسئلة مثل:

- كيف قررت الارقام في كلمة المرور الخاصة بك؟

- هل تعتقد أن الشخص الذي يعرفك سيكون قادرًا على تخمين كلمة المرور هذه بسهولة؟ لماذا أو لماذا لا؟

- شجع الطلاب على أن يكونوا مبدعين في استراتيجيات الذاكرة الخاصة بهم. إن تذكر كلمات المرور أمر فريد من

نوعه بالنسبة للجميع، لذا فإن استراتيجية يجب أن تكون منطقية للطلاب الذين يستخدمونها، ولكن لا يلزم

مشاركتها بواسطة مجموعات متعددة. ساعد الطلاب على التفكير في كيفية اختلاف استراتيجيات إدارة كلمات المرور

بالنسبة لأشخاص مختلفين من خلال طرح أسئلة مثل:

- إذا كان لديك شريك مختلف، هل تعتقد أنك ستستخدم نفس القطع لتذكر كلمة المرور الخاصة بك؟ لماذا أو لماذا لا؟

- ماذا لو كنت بحاجة إلى مساعدة شخص لا يستطيع رؤية في تذكر كلمة المرور؟ ما هي القطع الموجودة في مجموعة VEX GO التي ستستخدمها لتمثيل كلمة المرور؟

- إذا انضم طالب آخر إلى مجموعتك فكيف ستشرح استراتيجيتك؟ ماذا ستفعل إذا احتاجوا إلى تمثيل مختلف لتذكر كلمة المرور؟ كيف يمكنك التعرف على احتياجاتهم من أجل إعداد استراتيجية تناسب الجميع؟

- اطلب من الطلاب التحقق معك مرة أخرى بعد تشفير كلمة المرور الخاصة بهم. تأكد من أن معلمات الكتلة Repeat تتوافق مع الأرقام الموجودة في كلمة المرور الجديدة.

- بمجرد أن ينتهي الطلاب من ترميز كلمة المرور الخاصة بهم، يجب عليهم تسجيل إجابات الأسئلة التالية على

ورقة عمل المخطط. (يمكن للطلاب مشاركة إجاباتهم كجزء من المناقشة في قسم المشاركة في المختبر.)

- كيف تعرف أن كلمة المرور الخاصة بك آمنة؟

-

ما هي الاستراتيجية التي استخدمتها لتذكر كلمة المرور الخاصة بك دون كتابتها؟

مثال على إجابات أسئلة أمان كلمة المرور

- إذا أنهى الطلاب المهمة بسرعة وكانوا بحاجة إلى تحدٍ إضافي، فاطلب منهم إنشاء تمثيل مختلف لكلمة المرور

باستخدام القطع الموجودة في مجموعتهم.

- يمكنك تحديهم للتفكير في ذوي الاحتياجات والقدرات المتنوعة، وتكييف استراتيجيتهم لتلبية

احتياجات شخص ما:

- لديه ضعف في البصر

- يواجه تحديات في المهارات الحركية الدقيقة ولا يمكنه البناء باستخدام قطعة VEX GO نفسها

- يعاني من صعوبات سمعية ولا يستطيع السمع بشكل جيد

- يمكنك تحديهم للتفكير في ذوي الاحتياجات والقدرات المتنوعة، وتكييف استراتيجيتهم لتلبية

احتياجات شخص ما:

- تسهيل المحادثات حول كيفية اختيار الطلاب للأرقام في كلمة المرور الجديدة الخاصة بهم. ذكّرهم بأن كلمة

المرور يجب أن تكون شيئًا لا يمكن للآخرين تخمينه بسهولة (مثل تاريخ الميلاد)، ولكن شيئًا يمكنهم تذكره.

اطرح أسئلة مثل:

- تذكيرذكّر الطلاب بأن تذكر كلمات المرور دون تدوينها أمر مهم للحفاظ على كلمات المرور آمنة

ومأمونة. وهذه فرصة رائعة للحديث عن مشاركة كلمات المرور أيضًا. اطرح أسئلة مثل:

- باعتبارك ساعي تبريد، ماذا لو طلب منك شخص ما مشاركة كلمة المرور الخاصة بك للمختبر؟ هل يجب عليك تقاسمها معهم؟ لماذا أو لماذا لا؟

- ماذا ستفعل إذا طلب منك شخص كبير لا تعرفه كلمة المرور الخاصة بموقع الويب الذي تستخدمه في المنزل؟ هل يجب عليك تقاسمها معهم؟ لماذا أو لماذا لا؟

- ماذا يجب أن تفعل إذا طلب منك أحد الوالدين أو المعلم كلمة المرور لمساعدتك في أداء واجب مدرسي؟ هل يجب عليك تقاسمها معهم؟ لماذا أو لماذا لا؟

- اسألعن الأشياء الأخرى التي يفعلونها للمساعدة في إدارة كلمات المرور والأجهزة الخاصة بهم والحفاظ عليها آمنة. يمكنك التحدث عن مدى أهمية الاستراتيجيات مثل تسجيل الخروج/الخروج من جهاز عند الانتهاء منه، أو استخدام كلمات مرور مختلفة لأجهزة أو عمليات تسجيل دخول مختلفة.